Les mots de passe ont déjà fait l'objet d'un article dans l'édition précédente du Bulletin. Mais comme nombre d'entre vous l'ont compris, il s'agissait d'un poisson d'avril. Toutes mes excuses à ceux qui se sont fait piéger. Revenons à présent à des considérations plus sérieuses.

Il y a plusieurs façons de compromettre son mot de passe : en le communiquant involontairement lors d'une attaque par hameçonnage non détectée ; lorsqu'un logiciel malveillant infecte vos ordinateurs, fixes ou portables, ou votre smartphone, et s'empare directement de votre mot de passe au moment de sa saisie, ou encore, lorsque la base de données des mots de passe de votre prestataire de services en nuage est piratée. Mais à moins que les pirates ne fassent un usage excessif de votre mot de passe, et donc accèdent à votre compte informatique trop souvent et de façon flagrante, comment savoir que votre mot de passe est compromis ?

Bien entendu, il est facile de deviner que votre mot de passe a été utilisé pour envoyer des courriels indésirables (votre boîte aux lettres déborde de milliers de réponses non sollicitées) ; pour passer des commandes en votre nom (tout votre argent s'est envolé) ; pour poster des messages injurieux ou grossiers sur Instagram, Twitter ou votre messagerie instantanée (attention aux ripostes) ; pour se connecter à distance (vous recevez un avertissement), ou encore, pour compromettre votre ordinateur portable (toutes vos données finissent cryptées par un logiciel malveillant). Et si les pirates se contentaient de conserver votre mot de passe tel un trophée, un jeton, ou une opportunité à exploiter plus tard ? Ou comme un article destiné à être vendu sur le « dark web » à des pirates impatients de passer à l'attaque ?

Votre vigilance est votre première ligne de défense. Ainsi est-il important de surveiller vos appareils afin de détecter toute activité, tout programme installé ou tout comportement inhabituels. Et surveillez vos connexions ! Tout comme Amazon et Google, par exemple, le CERN surveille votre activité de connexion et vous avertit si quelque chose de bizarre est détecté lors de votre dernière connexion, par exemple une connexion depuis Melbourne alors que vous vivez à Paris, depuis Amsterdam alors que vous étudiez à Los Angeles, ou depuis Hong Kong alors que vous travaillez à Buenos Aires.

En deuxième lieu, il est possible de vérifier si un mot de passe a été compromis par le passé grâce au site web « have i been pwned? ». Bien que cela puisse sembler contre-intuitif de saisir votre adresse électronique sur un tel site web, la réputation et l'honnêteté de son responsable, l'expert en sécurité Troy Hunt, garantissent sa fiabilité (cliquer sur https://cds.cern.ch/record/2693939 pour voir sa présentation au CERN).

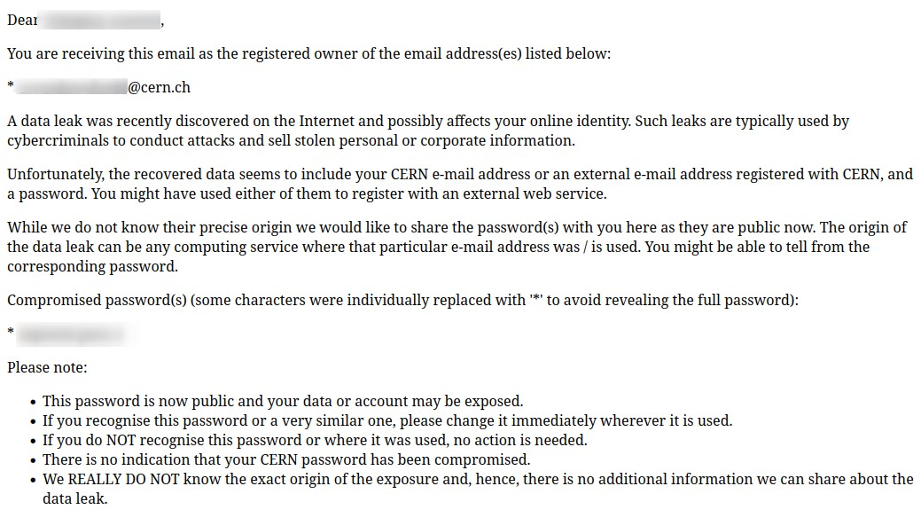

La base de données des mots de passe de Troy Hunt n'est qu'un exemple parmi tant d'autres. Grâce à son réseau de collègues et d'amis, aux informations recueillies, et à d'autres publications, l'équipe chargée de la sécurité informatique du CERN ne cesse de collecter des millions de tuples sous la forme {adresses électroniques/intitulés de compte et mots de passe associés}. Dans de rares cas, ces tuples indiquent également comment les mots de passe ont été compromis. En outre, ils sont exploitables. S'il s'agit d'un compte informatique CERN valide, on vous invitera à vérifier tous vos appareils à la recherche de signes de compromission, et on vous obligera à changer de mot de passe CERN lors de votre prochaine connexion1. En revanche, si l'adresse électronique est enregistrée auprès du CERN2 mais utilisée avec un service dans le nuage à l'extérieur du CERN (Amazon, Twitter, YouPorn, etc.), le propriétaire concerné recevra une notification comprenant le mot de passe en clair partiellement grisé (dans la mesure où il a déjà été exposé, le mot de passe est de toute façon « grillé »). S'il est connu, l'endroit où le mot de passe a été utilisé sera également indiqué (s'il ne l'est pas, cela signifie que cette information n'est pas disponible, inutile donc de nous la demander).

Étant donné que les « millions de tuples » susmentionnés contiennent également des informations sur d'autres instituts et universités, organisations et organismes internationaux, partenaires et collègues de l'équipe de sécurité informatique, des notifications groupées sont aussi envoyées aux équipes chargées des interventions en cas d'incidents de sécurité informatique (CSIRT) de ces entités, afin qu'elles puissent assurer un suivi direct avec leurs propres utilisateurs. Chaque changement de mot de passe compte. Tout compte informatique protégé à nouveau compte. Moins il y a de comptes compromis, mieux cela vaut pour notre sécurité à tous.

Ainsi, à moins d'utiliser le meilleur outil qui soit pour protéger votre compte et mitiger les conséquences d'un mot de passe compromis, à savoir l'authentification multifacteur3, faites preuve de vigilance. Il est à vous ce mot de passe ?

_____

Pour en savoir plus sur les incidents et les problèmes en matière de sécurité informatique au CERN, lisez notre rapport mensuel (en anglais). Si vous souhaitez avoir plus d’informations, poser des questions ou obtenir de l’aide, visitez notre site ou contactez-nous à l’adresse Computer.Security@cern.ch.

1: Une autre mesure de protection consistait auparavant à changer de mots de passe tous les ans, ce qui signifiait qu'une année entière pouvait s'écouler entre la compromission du mot de passe et la prise de mesures. Une solution consisterait à réduire les délais entre réinitialisations, mais cela entraînerait des mots de passe plus faibles dans la mesure où il serait nécessaire d'en inventer régulièrement de nouveaux. C'est pour cette raison que le CERN a renoncé à imposer la réinitialisation des mots de passe pour se concentrer sur la surveillance des bases de données de mots de passe rendus publics (https://home.cern/fr/news/news/computing/computer-security-password-revolutions).

2: Il ne s'agit pas nécessairement d'adresses se terminant par @cern.ch, mais également d'adresses électroniques à l'extérieur du CERN utilisées en tant qu'alias, destinations de transfert, sauvegardes, ou encore d'adresses enregistrées auprès d'un institut d'origine ou d'une université.

3: S'il est plutôt « facile » de voler votre mot de passe, il est plus difficile de s'emparer de votre dongle de connexion ou de votre smartphone.